Jak dbamy o bezpieczeństwo Twoich danych?

15.09.2022

funkcjonalności

Jakie elementy zapewniające bezpieczeństwo danych funkcjonują w AMODIT?

Logowanie się do systemu AMODIT (mechanizm podstawowy)

W systemie AMODIT każdy użytkownik posiada własne konto, identyfikowane przez login i hasło. W przypadku gdy konta użytkowników zakładane są ręcznie przez administratorów, w ustawieniach systemu można skonfigurować opcje dotyczące złożoności haseł. Obecnie w systemie AMODIT wspieramy następujące wymagania wobec haseł:

- silne hasła,

- hasło może mieć ustawiony okres ważności,

- sprawdzana jest zbieżność hasła z 10 poprzednimi wersjami.

Dodatkowo w systemie można skonfigurować parametry, których ustawienie poprawia bezpieczeństwo pracy dla zalogowanych użytkowników, a są to:

- możliwość ustawienia czasu wygaśnięcia sesji (ang. authentication timeout), po upływie, którego użytkownik zostanie automatycznie wylogowany z systemu przy braku aktywności w tym czasie (np. użytkownik zrobił sobie przerwę obiadową pozostawiając w przeglądarce otwarte okna systemu AMODIT),

- możliwość ograniczenia dostępu do systemu AMODIT użytkownikom logującym się z wybranych adresów IP.

Jeżeli chcesz uzyskać więcej informacji na ten temat, kliknij tutaj.

Podwójna autentykacja – logowanie za pomocą kont Microsoft, Facebook oraz Google

System AMODIT oprócz standardowego mechanizmu logowania się użytkowników z użyciem loginu/e-maila i hasła umożliwia skorzystanie m.in. z trzech dostawców autentykacji: Google, Facebook lub Microsoft. Warunkiem poprawnego działania takiej autentykacji jest to, aby adres e-mail użytkownika zdefiniowanego w AMODIT pokrywał się z adresem konta użytkownika u wskazanego dostawcy. Przy okazji zaletą logowania się z użyciem kont u wspomnianych dostawców jest zastosowanie uwierzytelniania wieloskładnikowego (ang. MFA – multi-factor authentication).

Dodatkowo możliwe jest skonfigurowanie logowania do systemu za pomocą mechanizmów SAML lub OpenID (np. z wykorzystaniem AzureAD).

Jeżeli chcesz uzyskać więcej informacji na ten temat, kliknij tutaj.

Uprawnienia na poziomie systemu, procesu, spraw, pól i dokumentów

W systemie AMODIT dostęp do danych w nim zgromadzonych zależy w głównej mierze od uprawnień użytkownika. Istnieje wiele poziomów uprawnień, ale najważniejszą i domyślną zasadą nadawania uprawnień dla zwykłego użytkownika jest nadawanie dostępu do spraw, które zostały przypisane mu bezpośrednio (lub pośrednio przez członkostwo w grupie) lub w których brał już udział. Pozostałe przedstawione poniżej poziomy rozszerzają uprawnienia użytkownika:

- uprawnienia nadawane w profilu użytkownika,

- uprawnienia nadawane z poziomu procesu,

- uprawnienia nadawane z poziomu sprawy,

- uprawnienia nadawane na poziomie ustawień pola formularza,

- dedykowane uprawnienia dla pól typu dokument.

Jeżeli chcesz uzyskać więcej informacji na ten temat, kliknij tutaj.

Szyfrowanie plików i wybranych pól na formularzu

Podstawowy mechanizm szyfrowania danych umożliwia zaszyfrowanie danych tekstowych, które są przechowywane w bazie AMODIT, oraz plików przechowywanych w bazie danych lub poza nią. Ten model szyfrowania pozwala na zabezpieczenie danych jedynie od strony serwera, a więc osoby zarządzające bazą czy katalogami, w których są przechowywane załączniki ze spraw w AMODIT nie będą miały dostępu do danych, a zobaczą jedynie szyfrowane wartości bądź pliki.

Standardowa funkcjonalność opiera się o klucz szyfrujący, który może zostać ustalony i przechowywany w jednym z trzech wariantów:

- klucz przechowywany w bazie AMODIT – najmniejszy poziom bezpieczeństwa,

- klucz przechowywany w rejestrze – średni poziom bezpieczeństwa,

- zaszyfrowany klucz przechowywany w rejestrze – najwyższy poziom bezpieczeństwa.

Opisywany mechanizm szyfrujący umożliwia jedynie zabezpieczenie danych przed użytkownikami, którzy będą próbowali je odczytać poza aplikacją. Szyfrowanie standardowe nie wpływa na dane wyświetlane w aplikacji, a więc każdy użytkownik AMODIT będzie miał dostęp do odszyfrowanych danych. Jeśli ta funkcjonalność okaże się niewystarczająca, przygotowaliśmy moduł ochrony danych wrażliwych.

Moduł ochrony danych wrażliwych

W AMODIT został zaimplementowany dodatkowy moduł ochrony danych wrażliwych. W porównaniu z opisanym wcześniej modułem podstawowym, moduł ochrony danych wrażliwych zabezpiecza dane przed osobami nieupoważnionymi, ale nie tylko z poziomu serwera i bazy danych, a także z poziomu aplikacji AMODIT.

Podstawową funkcjonalnością modułu jest niezmiennie jak w module podstawowym szyfrowanie danych. Efektem tego szyfrowania jest przechowywanie danych zaszyfrowanych, więc w przypadku próby odczytu danych bezpośrednio z serwera bazodanowego widoczne są jedynie zaszyfrowane wartości. Natomiast, co jest kluczowe dla tego modułu, dostęp do odczytu danych z poziomu aplikacji będzie możliwy tylko dla wybranych użytkowników dopiero po podaniu indywidualnego hasła.

Zasada 4Eyes – dla zmian administracyjnych/konfiguracyjnych

Kolejnym elementem zwiększającym bezpieczeństwo systemu AMODIT jest zasada/mechanizm „czterech oczu” (ang. 4-eyes rule). W systemie AMODIT wykorzystywana jest ona w obrębie zmian wykonywanych w ustawieniach systemowych, przy dodawaniu kolejnych użytkowników do systemu, czy też przy zarządzaniu zawartością grup. Gdy mechanizm „4-oczu” jest włączony, to wszelkie zmiany we wspomnianych obszarach wykonane przez jednego administratora wymagają ich potwierdzenia przez kolejnego.

Jeżeli chcesz uzyskać więcej informacji na ten temat, kliknij tutaj.

Zabezpieczenie systemu AMODIT na potencjalne ataki hackerskie.

System AMODIT jest aplikacją webową i jak każda tego typu aplikacja jest podatna na potencjalne ataki hackerskie z zewnątrz (lub wewnątrz, jeśli AMODIT zainstalowany jest na serwerach Klienta). W wyniku przeprowadzanych testów penetracyjnych system AMODIT zabezpieczony jest m.in. przed takimi podatnościami na atak jak SQL Injection, XSS (cross-site scripting), clickjacking (atak przeprowadzany za pomocą strony osadzonej (ang. embedded) jako np. <frame>). Część tych zabezpieczeń wbudowana jest w sam system AMODIT, a część z nich wymaga konfiguracji po stronie serwera aplikacyjnego, gdzie zainstalowany jest AMODIT.

Jeżeli chcesz uzyskać więcej informacji na ten temat, kliknij tutaj.

Możliwość blokowania kodu HTML w polach tekstowych

Zaimplementowaliśmy mechanizm warunkowego blokowania interpretacji treści HTML w zawartości niektórych pól tekstowych wyświetlanych w trybie tylko do odczytu.

Mechanizm ten zabezpiecza system przed zamierzonym bądź nie, wprowadzeniem przez użytkownika złośliwego kodu HTML lub JavaScript w polu tekstowym. Struktura HTML jest wyświetlana jako tekst, tzn. przy wyświetlaniu wartości w polu tekstowym, które jest w trybie tylko do odczytu, wszelkie znaki < oraz > (oznaczające tagi języka HTML) są kodowane odpowiednio jako < oraz >, i tak przechowywane w bazie danych.

Jeżeli chcesz uzyskać więcej informacji na ten temat, kliknij tutaj.

Możliwość blokowania plików z pewnymi rozszerzeniami

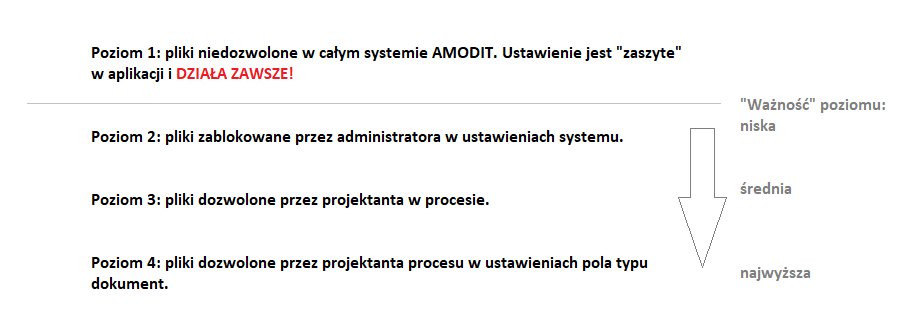

W systemie AMODIT wprowadzone zostały mechanizmy blokowania oraz zezwalania na dołączanie do spraw plików z wybranymi rozszerzeniami. Potrzeba ta pojawiła się w kontekście zwiększenia bezpieczeństwa przechowywanych w systemie danych. W zależności od poziomu zabezpieczeń administratorzy systemu lub projektanci procesów mogą:

- zablokować pewne dodatkowe, wybrane przez siebie typy plików na poziomie całego systemu, gdyż pewna grupa plików jest zabroniona systemowo,

- zezwolić na dołączanie do spraw wybrane typy plików na poziomie całego procesu lub na poziomie pola typu dokument.

Zależności między poziomami zabezpieczeń przedstawia poniższy schemat:

Jeżeli chcesz uzyskać więcej informacji na ten temat, kliknij tutaj.

AMODIT jest transparentny

W aplikacji AMODIT rejestrowane są wszelkie akcje użytkowników, zarówno te związane z obiegiem sprawy, jak i te oddziałujące na działanie aplikacji. Do działań rejestrowanych w aplikacji zaliczamy np.:

- zmiany wprowadzone na formularzu sprawy,

- aktywność na sprawie (np. pobranie załącznika, otwarcie sprawy),

- zmiany w definicji procesu,

- zmiany wprowadzone na kontach użytkowników,

- fakt użycia opcji „Zaloguj jako”.

Pełna lista opisująca, jak rozbudowaliśmy w ostatnim czasie funkcjonalność rejestrowania aktywności użytkowników znajdziesz, klikając tutaj.

Dzięki rejestrowaniu wszelkich akcji użytkowników zapewniamy transparentność aplikacji. Każde działanie jest rejestrowane, a więc w łatwy sposób można wykazać kto, kiedy i jakie działania podjął, a to zdecydowanie ułatwia kwestie dowodowe w sytuacjach spornych.

Zapewnienie bezpieczeństwa danych gromadzonych w AMODIT stanowi dla nas najwyższy priorytet. Nieustannie wprowadzamy nowe funkcjonalności oraz rozszerzamy działanie tych istniejących, aby zapewnić bezpieczeństwo na jak najlepszym poziomie. Jeśli zainteresowała Cię jakaś z opisywanych funkcjonalności i chcesz dowiedzieć się o niej więcej, zachęcamy do kontaktu z naszymi specjalistami.